クイックマンからのお知らせ

データ復旧専門業者によるQNAP ランサムウェア Qlockerのデータ復旧

4月21日より世界規模でQNAPへのランサムウェア攻撃がおこなわれました。

https://www.qnap.com/ja-jp/security-news/2021/qlocker

qnapの公式サイトでもプレスリリースが22日に発信されましたが、

これが誤解を呼ぶ形にもなりました、、、

22日午前中より当社へも相談が殺到し、徐々に全容が見えてきましたが、

これまでと比べかなり広範囲のユーザーが被害に遭っていることがわかりました。

qnapは中小企業や個人事業主で使用される場合が多く、

当社へのお問い合わせ頂いた方々も同様です。

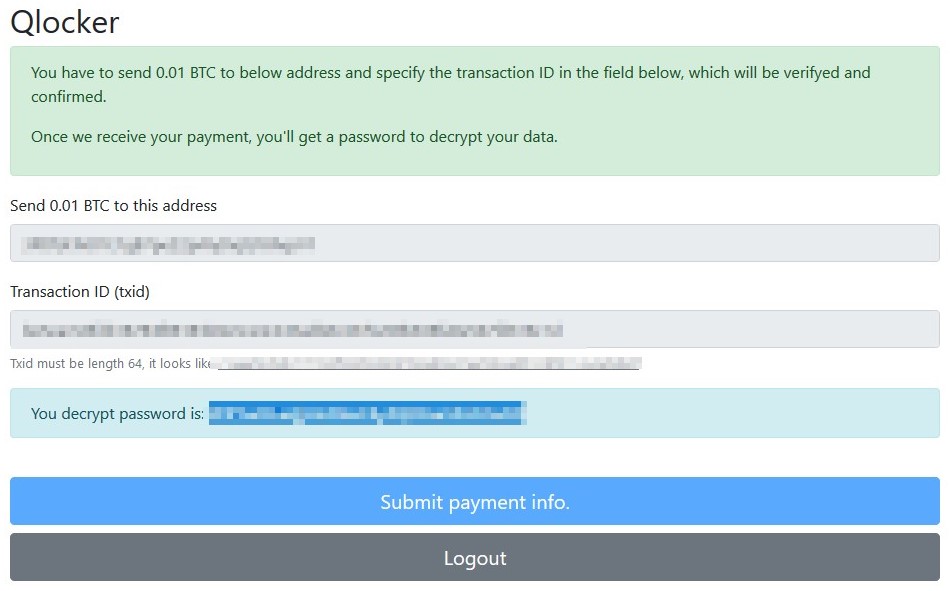

Qlockerの特徴としては、qnap上のすべての共有ファイルが

[ファイル名.拡張子.7z]という圧縮ファイルになることです。

この7z圧縮ファイルは、解凍するとパスワードが求められ解凍することができません。

また、各フォルダには !!!READ_ME というテキストファイルが生成され、開くと脅迫文が書かれています。

それ以外にも以下のような特徴があげられます。

1.マイナーな拡張子のファイルは暗号化されない。

2.大容量のファイルは暗号化されない。

3.shareやpublicだけでなく、web、homeなどのフォルダも暗号化される

4.ほとんどの被害が21日の夜に集中している。

5.HBS3を利用している

6.スナップショットは消去される。

7.感染したQNAP以外には被害が拡がらない。

などがあげられます。

今回、攻撃の発端となったのはHBS3の脆弱性のようで、

HBS3はデータバックアップをおこなう際に、

必ずといっていいほど利用するアプリケーションであるため、

被害者が広範囲に及ぶ要因となりました。

※HBS3=Hybrid Backup Sync

混乱を呼んだQNAPの公式プレスリリース

https://www.qnap.com/ja-jp/security-news/2021/qlocker

QNAPから22日に配信されたプレスリリースを読むと、

今回の障害に対する対策が記載されています。

(と少なくとも読んだ方はそういう印象で受け取ります。)

要約すると以下のように書いてあります。

QNAPのすべてのユーザー向け(感染していない人含む)

① 最新のMalwareRemoverをインストールする

② MalwareRemoverでスキャンを実行する

③ 脆弱性のある各アプリを最新にアップデートする

Qlockerランサムウェアに感染した人向け

④ NASをシャットダウンしないでください

⑤ 最新のMalwareRemoverでスキャンを実行してください

⑥ QNAPのテクニカルサポートに連絡してください

というような内容になります。

今回ポイントになるのは、

④のNASをシャットダウンしないでくださいという部分と、

⑥のテクニカルさぽートに連絡してくださいという部分です。

テクニカルサポートに連絡すると、

あるコマンド※を実行して欲しいとの返信がきます。

※現在はQlocker Inspecter というツールを提供されますが、

仕組みはこのコマンドと同じです。

このコマンドは最新のMalwareRemoverで出力されたログを見るためのものです。

うまくいくと復号するためのパスワードが入手できるかも、、、

ということなのですが、

これを成功させるためにはいくつかの大前提があります。

① QNAPをシャットダウンしていない事

② MalwareRemoverを最新に更新している事

③ 7zアプリがまだ進行中であること

という3点です。

ここで大問題なのが③ 7zアプリがまだ進行中という部分です。

多くの被害者は21日の深夜に暗号化が開始されていますので、

余程の大容量でない限りは22日の朝には暗号化が終了し、7zアプリも終了しています。

ですのでこの大前提はかなり一部のユーザーのみが対象で、

ほとんどの被害者は意味の無い情報となります。

何が何でもQlockerからデータ復旧したい場合

QNAPプレスリリースを試みた方が、Qlockerからのデータ復旧ができないという現実に直面し、

データ復旧専門業者である当社へご相談頂くこととなりました。

この3週間でおよそ50件ほどのご相談を頂戴しており、

今日にいたってもまだまだ新規でお問い合わせを頂戴しております。

今回、暗号化に使われた7zというアプリは、

ただの圧縮アプリで特別なものではありません。

QNAPを乗っ取った状態からその単純なアプリを実行されるため、

逆にパスワード解析を困難にしています。

しかもパスワードの桁数は32桁のランダムです。

残念ながら痕跡が無い状態からこのパスワードを解析することはできません。

ですので視点を変えて、

データ復旧の観点から解析作業をおこない、

いくらかの成功を収めることができました。

現在、更に調査を進め、解析精度を高める手法を模索中ですが、

かなり元の状態に近い復元に成功した例もでてきました。

もしお困りの場合は当社まで一度ご相談頂ければと思います。

※お問い合わせを多数頂きまして申し訳ございません。

4月23日に緊急で実施いたしましたQlocker無料復旧対応は受付を終了いたしました。

現在、有償対応のみの受付となります。

今後のランサムウェア対策に必勝法はあるか?

当社では5年前からランサムウェアのデータ復旧をご依頼としてお請けしておりました。

これまで被害のターゲットはWindowsサーバーが中心で、

QNAPはごく少数の被害数でした。

しかしながら、QNAPが狙われるという兆候は、形は違えど昨年からありました。

当社も政府の実施するサイバー攻撃に対する実態調査などにご協力しておりましたが、

なかなかその危険性を広く周知させることは難しく、

NHKの取材(NHK クローズアップ現代プラス)などもお請けしたのですが、

被害に遭ったことが無い人に、その危険性を説くことは難しいの実状です。

また、たとえ危険性を認知していたとしても、

完璧な対策というのはありえず、

ランサムウェアに必勝法は残念ながらありません。

ただ、リスクを減らすことはできます。

例えば、UTMを導入している企業で今回の被害に遭われた会社は少ない。という傾向や、

(メーカーによって効果は違います。また、UTMが鉄壁ということでもありません。)

様々なリスクを想定してバックアップを設定している場合などは、

万が一感染した場合もバックアップから復元できる場合が多いです。

実は当社でも多くのお客様にQNAPを導入しているのですが、

同時にUTMやバックアップについても同時に提案させて頂いたため、

今のところ既存のお客様で今回のQlcoker被害に遭われ、

データが復元できなかった事例はありません。

これが以降も必ず通用するというわけではありませんが、

保守契約頂いている会社様については、

定期的にメンテナンスすることにより致命的な被害を防ぐことができます。

恐らく今後、NASやサーバーの共有フォルダについては、

ランサムウェアとのいたちごっこになることが予想されます。

被害に遭われた方は、

時間が経ち、喉元過ぎると、恐怖心が薄れます。

恐怖心が薄れると今後の対策が後回しになります。

実際に複数回感染している方も多いです。

億劫になる前に対策をご検討ください。

ランサムウェアの対策は小規模事業所や個人事業主こそ

注意して取り組むべき対策となっています。

気になる方は是非ともご相談ください。

突然の機器トラブル、緊急でデータ復旧が必要な際はクイックマンにご相談ください。

クイックマン(S&Eシステムズ株式会社) フリーダイヤル:0120-775-200

データ復旧クイックマン 心斎橋本店

大阪市中央区南船場2丁目12-10 ダイゼンビル4F

データ復旧クイックマン 梅田店

大阪市北区梅田1丁目1-3 大阪駅前第3ビル2F

お問い合わせ:

Tel:0120-775-200

✉:info@s-systems.jp

https://www.quickman-pc.com/rescue/