データ復旧事例

ダルマランサムウェア.walletのターゲットはWindowsサーバー その②

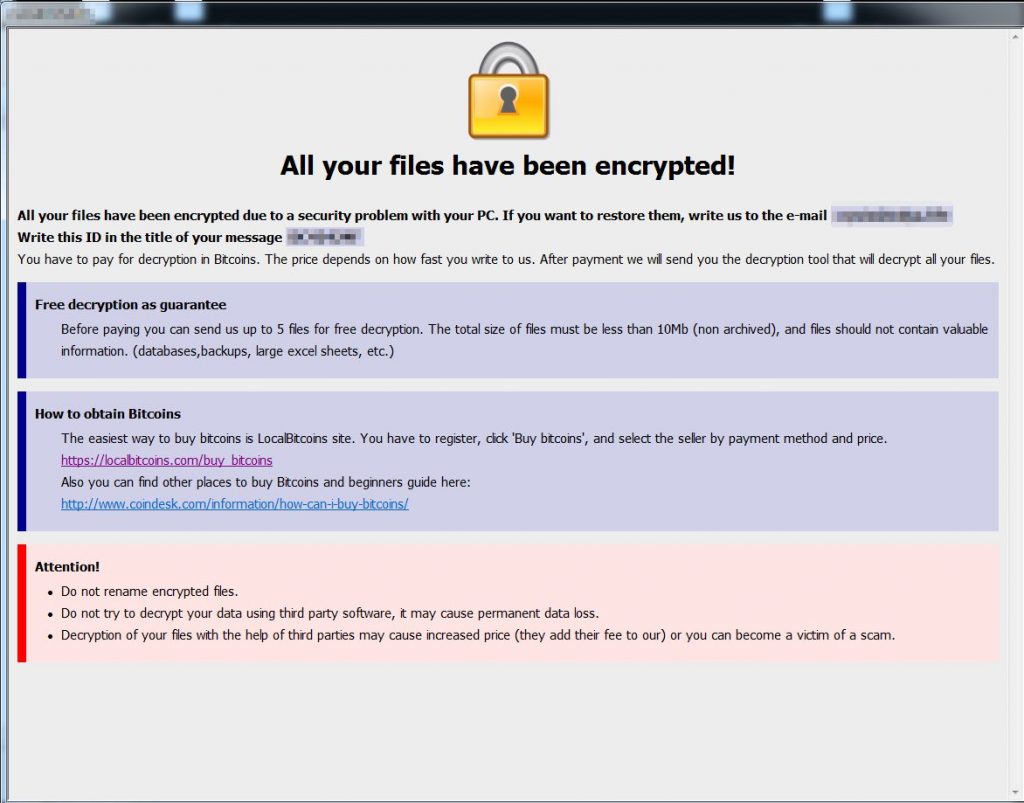

ダルマランサムウェアの特徴(その2)

前回、ダルマランサムウェア.walletの特徴をご説明いたしましたが、

今週1週間で8件もダルマランサムウェアに感染されたお客様からご相談を頂戴しました。

どのお客様もWindows Serverの感染で、中にはWindowsストレージサーバー(NAS)のお客様もいらっしゃいました。

どのお客様も前回ご説明した.wallet感染時の特徴と同じ症状です。

今週ご相談頂いた不動産屋さんの場合、物件管理用のパッケージソフトが入ったサーバーが感染してしまったとのことで、

会社の財産がすべて入ったサーバーであるため、どうしても取り戻したいとのご相談でした。

それ以外にも病院様、学校様など公共性の高い団体様からのご相談も頂戴します。

どちらもそれなりに対策をされているはずなのですが、未知の脆弱性を突かれているかの如く、

突然感染してしまいます。

ダルマランサムウェア(.wallet)の事例から判明した感染経路

さて、問題の感染経路ですが多くのお客様からヒアリングをおこなうことによってある共通点が判明しました。

どのお客様もWindowsの設定で『リモートデスクトップ』をお使いでした。

実は数年前からリモートデスクトップの危険性は報告されていたのですが、サーバー管理者側からすると便利な機能ですので、どうしても対策が追い付いていないということなのかもしれません。

また、恐らく設定ポートは3389番です。

すべてのお客様の確認が取れたわけではありませんが、確認できたお客様は3389番のポートをお使いでした。

となりますと.walletへの対策は『リモートデスクトップを使わない』または、『別のポート番号へ変更する』などの対策が有効かと思われます。

逆に、これらの対策をせずにいますと、いくらセキュリティ対策を強化しましても、泥棒に玄関のカギを渡しているのと同じでいつ再び被害に遭ってもおかしくない状態といえます。

もし、ダルマランサムウェア(.wallet)に感染された場合、『リモートデスクトップをお使いかどうか?』この点だけはご確認されることをおすすめいたします。

●ランサムウェア データ復旧クイックマン●

大阪市中央区南船場2-12-10ダイゼンビル4F

https://www.quickman-security.com/